ACTU

Quel est le meilleur âge pour divorcer ?

Qui obtient la garde des enfants en cas de divorce ? La garde d'enfants est toujours au centre...

AUTO

Les voitures les plus vendues en 2023

L’année 2023 s’est terminée sur une bonne note pour l’automobile en France. Après plusieurs années délicates, la vente de véhicules neufs s’est relancée avec...

Quelle voiture offre la plus grande largeur ?

Parmi les critères d'achat de voiture, les dimensions intérieures sont des critères décisifs pour certaines personnes. Vous êtes en quête de la voiture qui...

ENTREPRISE

HI-TECH

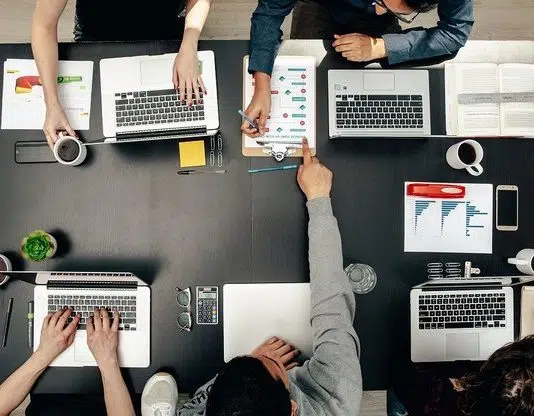

Utiliser la technologie pour améliorer l’efficacité du travail

Avec l’avènement de la technologie, les entreprises ont de plus en plus de moyens pour améliorer l’efficacité de leur travail. De fait, les outils...

IMMOBILIER

Bâtiment modulaire : zoom sur ses attraits

Depuis quelques années, de nouveaux concepts ont fait leur apparition dans le secteur du bâtiment. Il est, par exemple, possible d’opter pour une construction...

Décoration mur : Entre pierre ou marbre, presque le même effet

Une maison a plus de valeur si sa décoration est réussie. Mais pour bien faire luire votre maison, certains matériaux sont forcément à privilégier...

Pourquoi faire construire une maison neuve ?

Eh voilà ! Vous venez de prendre l'une des décisions les plus importantes de votre vie : devenir propriétaire de votre logement principal !...

Pourquoi une assurance propriétaire bailleur ?

Quand vous décidez d' effectuer un investissement locatif, il devient un élément constitutif de votre patrimoine. Pour protéger ce patrimoine, vous devez effectuer plusieurs...

Conseils pour investir dans l’immobilier : comment bien choisir son bien ?

L'investissement dans l'immobilier est un moyen éprouvé de créer de la richesse et de sécuriser son avenir financier. Cependant, choisir le bon bien immobilier...

MAISON

Comment changer une fermeture éclair ?

Face à une fermeture de votre vêtement ou de votre sac qui ne fonctionne plus normalement, deux solutions s’offrent à vous. La première consiste...

LOISIRS

Red Bull contre Monster : Quelle est la différence ?

Au rayon des boissons énergisantes, vous ne pourrez pas rater le Red Bull et Monster. On peut dire que ce sont les produits les...